Protege tu dominio con DNSSEC en Amazon Route 53: Guía paso a paso

TL;DR: Este artículo te guiará en la implementación de DNSSEC para tus dominios en Amazon Route 53. Mostraré paso a paso cómo activar DNSSEC en tu zona alojada en Route 53 y cómo establecer la cadena de confianza entre el Domain Registrar (Namecheap) y los Authoritative DNS Providers (Cloudflare y Amazon Route 53), todo ello alineado con el pilar de Seguridad del AWS Well-Architected Framework. 🔐

- Tiempo estimado de lectura: 10 minutos

- Nivel: 200

- Versión en inglés: Secure Your Domain with DNSSEC in Amazon Route 53: A Step-by-Step Guide

Tabla de Contenidos:

- Introducción

- Qué es DNSSEC

- Cómo funciona DNSSEC

- Por qué implementar DNSSEC

- Qué vas a implementar

- Prerrequisitos

-

Pasos de Implementación

- Configura DNSSEC en Amazon Route 53

- Configura DNSSEC en Cloudflare

- Configura DNSSEC en Namecheap

- Valida la implementación de DNSSEC

- Costo de la Implementación

- Lecciones Aprendidas

- Conclusión

- Qué sigue

- Recursos oficiales

Introducción

Como todos sabemos, a medida que la tecnología avanza, las amenazas y la cantidad de agentes maliciosos aumentan exponencialmente, por lo que la ciberseguridad se ha convertido en una prioridad cada vez mayor.

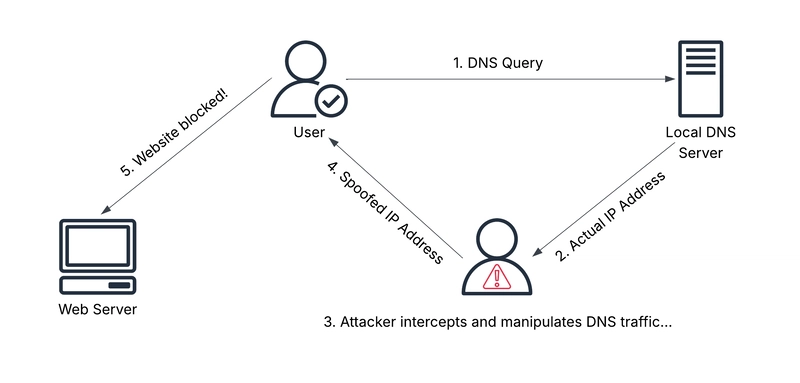

El Sistema de Nombres de Dominio (DNS) es una parte esencial de la infraestructura de la web; sin embargo, su diseño original carece de mecanismos de seguridad robustos. En otras palabras, el DNS por sí mismo no es seguro: es susceptible a ataques como DNS Spoofing o DNS Cache Poisoning, en los cuales agentes maliciosos envenenan la caché de los servidores DNS para manipular los registros y la resolución de nombres a su conveniencia, redirigiendo así a los usuarios hacia sitios web maliciosos. 😯

Aquí es donde entra DNSSEC, una extensión del protocolo DNS que protege la integridad y autenticidad de la información transmitida durante una consulta DNS, previniendo de este modo los ataques mencionados anteriormente. ¿Y saben qué es lo mejor de todo? ¡Que es muy sencillo de implementar! 🤩

En este artículo explicaremos qué es DNSSEC, cómo funciona, cuáles son sus beneficios y cómo implementarlo para proteger tus dominios en Amazon Route 53.

Qué es DNSSEC

DNSSEC (Domain Name System Security Extensions) es un conjunto de extensiones de seguridad para el protocolo DNS que permite verificar que las respuestas DNS provienen de una fuente autenticada y que no han sido alteradas durante la transmisión. Su objetivo principal es prevenir amenazas como el DNS Spoofing o DNS Cache Poisoning y los ataques de tipo man-in-the-middle, que pueden comprometer la seguridad de los usuarios al permitir que los atacantes intercepten o modifiquen los datos en tránsito para manipular la información recibida por los usuarios y redirigir a los usuarios hacia sitios falsos. 🫤

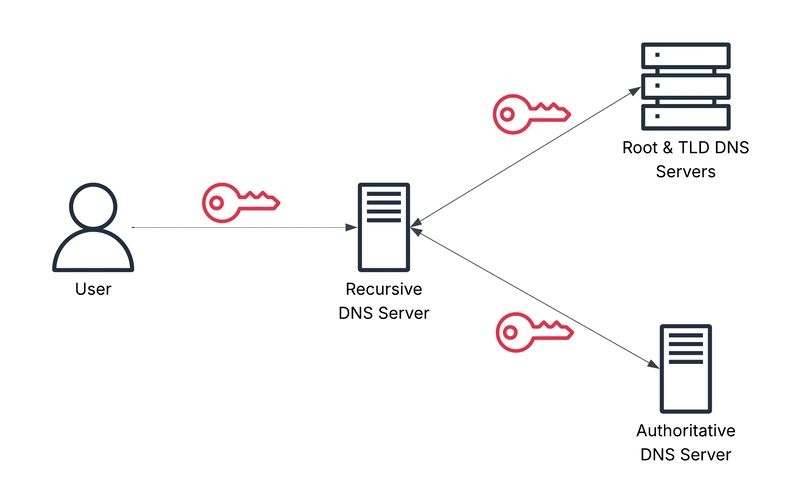

Cuando activamos DNSSEC cada respuesta a una consulta DNS incluye una firma digital basada en criptografía de clave pública, y esta firma puede ser verificada por el resolutor DNS para confirmar la autenticidad e integridad de la información devuelta. 😌

En resumen, DNSSEC ayuda a garantizar que los usuarios accedan al sitio web real que están buscando y no a uno falso. Si bien DNSSEC no protege la privacidad de las consultas con cifrado. dado que esa función corresponde a protocolos como TLS (Transport Layer Security), DNSSEC sí evita que actores maliciosos inserten respuestas manipuladas en las consultas DNS durante el proceso de resolución de nombres.

Hasta ahora todo suena increíble, pero quizá se estén preguntando: ¿Y cómo funciona DNSSEC por detrás? 🤔

Cómo funciona DNSSEC

DNSSEC añade una capa adicional de seguridad mediante validación criptográfica al proceso de resolución de nombres DNS. El funcionamiento de DNSSEC se basa en varios componentes que trabajan en conjunto para establecer una cadena de confianza, entre los cuales se encuentran:

-

Registros DNSKEY: almacenan las claves públicas utilizadas para verificar las firmas digitales de los registros DNS. Dentro de estos registros se incluyen dos tipos de claves:

- ZSK (Zone Signing Key): se utiliza para firmar los registros dentro de la zona DNS (por ejemplo, A, MX, TXT, etc.).

- KSK (Key Signing Key): se utiliza exclusivamente para firmar la ZSK, y su clave pública se publica en el registro DS en la zona superior.

-

Registros RRSIG: contienen la firma digital de cada conjunto de registros DNS.

-

Registro DS: vincula la clave pública del dominio con su zona superior, estableciendo así la cadena de confianza.

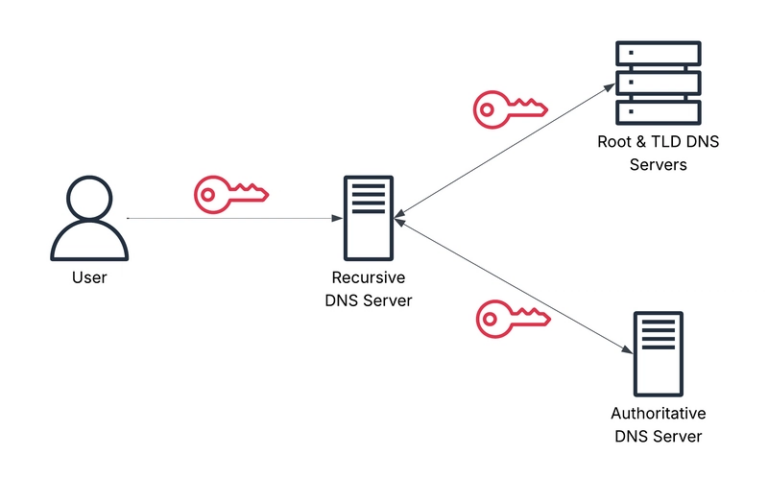

Durante la resolución de un nombre de dominio, cuando un usuario intenta acceder a un sitio web, el resolutor recursivo consulta los registros DNS y verifica la firma digital utilizando la clave pública correspondiente. Si la firma es válida, la respuesta se considera confiable y es aceptada. De lo contrario, se asume que la información pudo haber sido alterada y, por lo tanto, se considera peligrosa, bloqueando el acceso. ⛔

Por qué implementar DNSSEC

Como he mencionado líneas arriba, DNS por sí solo no es seguro y, por defecto, estamos expuestos a ataques como DNS Spoofing o DNS Cache Poisoning. Sin embargo, estos riesgos pueden mitigarse fácilmente si configuramos DNSSEC en nuestros dominios.

Implementar DNSSEC ofrece varios beneficios importantes:

- Protección contra manipulaciones: evita que los atacantes modifiquen o falsifiquen respuestas DNS durante la transmisión.

- Mayor nivel de confianza: al verificar la autenticidad de la información, los usuarios pueden estar seguros de que están accediendo al sitio correcto.

- Defensa frente a ataques de envenenamiento de caché y redireccionamientos maliciosos.

- Mejor reputación para tu marca o proyecto: demostrar un compromiso con la seguridad es un factor clave para mejorar la percepción y la experiencia del usuario.

En un entorno cada vez más dependiente de la tecnología, proteger la integridad de las comunicaciones DNS es una prioridad para todos. Por ello, es importante que sepas cómo implementar DNSSEC. Además, cuando te muestre lo sencillo que resulta hacerlo, probablemente conviertas su implementación en un estándar para todos tus dominios. 🙌🏻

Qué vas a implementar

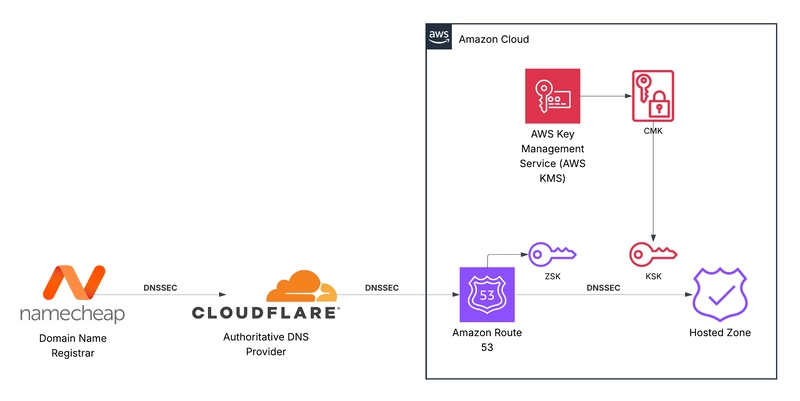

Esta guía asume que ya cuentas con una Hosted Zone en Route 53 correctamente configurada para tu dominio. Lo que haremos será implementar DNSSEC sobre dicha Hosted Zone y a lo largo de toda la cadena de confianza.

En mi caso, cuento con los siguientes componentes:

- Domain Name Registrar: Namecheap

- Authoritative DNS Provider: Cloudflare

- Managed DNS Service: Amazon Route 53

- Delegated DNS Zone: Amazon Route 53 Hosted Zone

Dentro de la consola de Amazon Route 53, activaremos DNSSEC Signing para la Hosted Zone y estableceremos una cadena de confianza entre Amazon Route 53 y Cloudflare, y luego entre Cloudflare y Namecheap.

Cabe mencionar que, dependiendo de tu caso de uso particular, es posible que no estés utilizando Cloudflare como Authoritative DNS Provider como en mi caso, y que emplees directamente Amazon Route 53. Incluso podrías usar Amazon Route 53 también como Domain Name Registrar, lo que implicaría una cadena de confianza mucho más corta y sencilla al momento de implementar DNSSEC, pero esta guía asume que tu Domain Name Registrar no es Route 53.

Prerrequisitos

Para esta implementación de DNSSEC, se requiere contar con los siguientes prerrequisitos:

- Acceso a una cuenta AWS.

- Acceso administrativo al Domain Name Registrar (por ejemplo, Namecheap) y ser propietario del dominio.

- Acceso administrativo al Authoritative DNS Provider (Cloudflare o Amazon Route 53).

- Acceso administrativo a cualquier secondary o delegated Authoritative DNS Provider dentro de la cadena de confianza.

- Contar con una Hosted Zone en Amazon Route 53 correctamente configurada y/o delegada.

- Permisos IAM en la cuenta AWS para utilizar los servicios Amazon Route 53 y AWS Key Management Service (KMS).

Pasos de Implementación

Las siguientes secciones ofrecen una guía paso a paso para la configuración de DNSSEC, mostrando cómo se integran cada uno de los componentes —Amazon Route 53, Cloudflare y Namecheap— para establecer la cadena de confianza de tu dominio. Primero implementaré la confianza entre Amazon Route 53 y Cloudflare, y luego entre Cloudflare y Namecheap.

Configura DNSSEC en Amazon Route 53

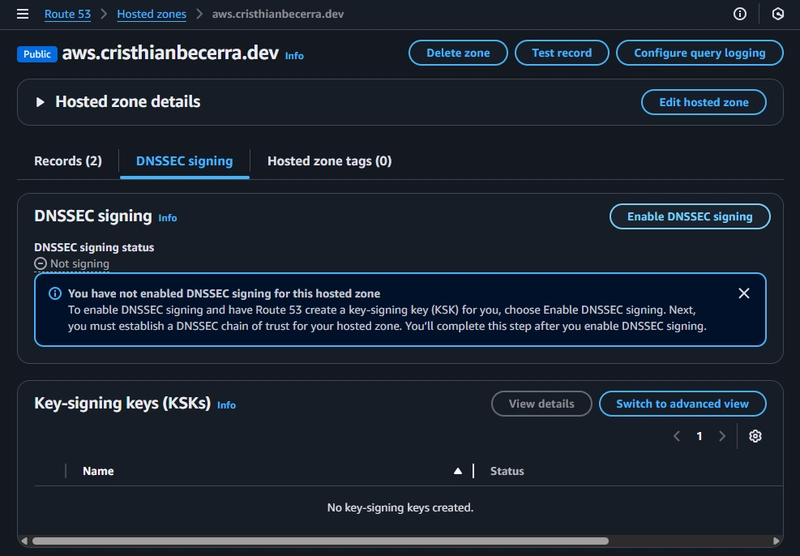

1. Ingresa a la consola de Amazon Route 53.

2. En el listado de Hosted Zones, selecciona la zona alojada a la cual deseas implementar DNSSEC.

3. Dentro de la zona alojada, selecciona la pestaña DNSSEC signing.

4. En la sección DNSSEC signing, haz clic en el botón Enable DNSSEC Signing.

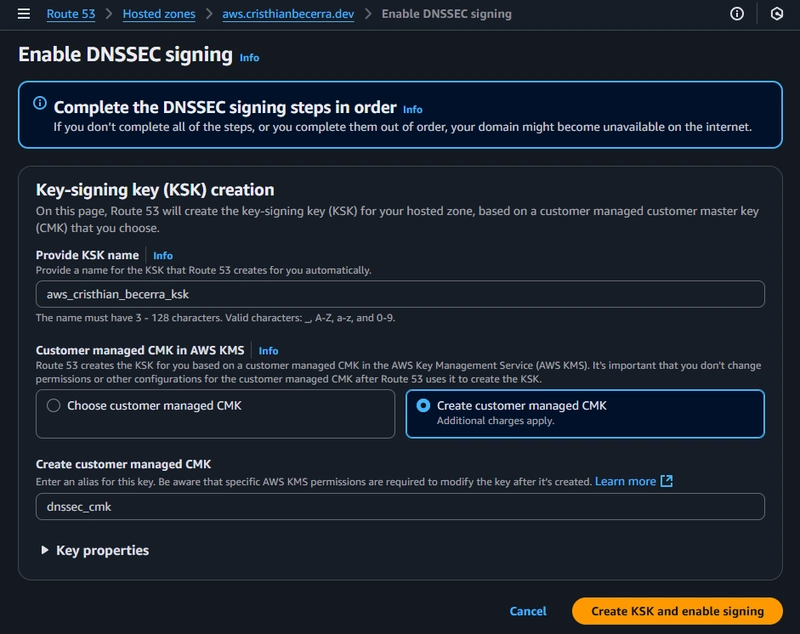

5. Especifica un nombre para la Key-signing key (KSK), por ejemplo: mi_dominio_ksk.

6. Selecciona una Customer managed key (CMK) existente o crea una nueva.

- En este ejemplo, se creará una nueva CMK. Para ello, ingresa el nombre deseado para la clave, por ejemplo:

dnssec_cmk.

7. Haz clic en Create KSK and enable signing.

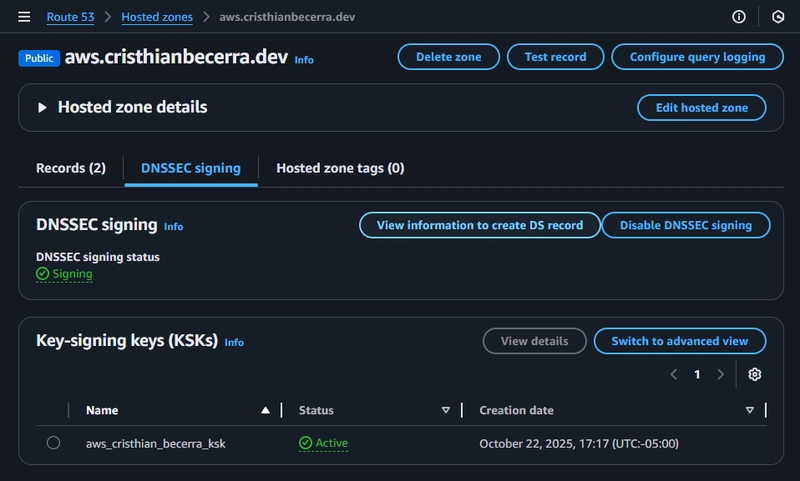

Verás el mensaje “Enabling DNSSEC signing for the hosted zone” — este proceso puede tomar algunos minutos.

Una vez que aparezca el mensaje “DNSSEC signing was successfully enabled for the hosted zone”, en la pestaña DNSSEC Signing podrás verificar que DNSSEC se encuentra en estado Signing, y que la nueva Key-signing key (KSK) está activa.

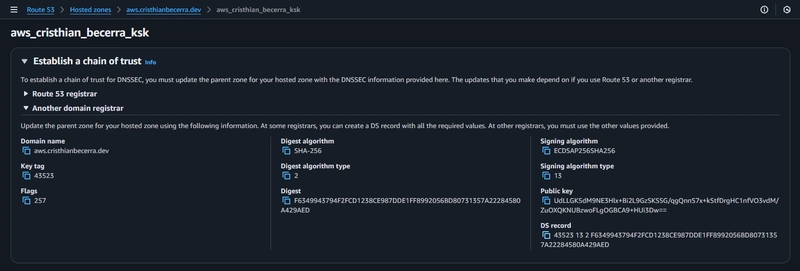

8. En la sección DNSSEC Signing, haz clic en el botón View information to create DS Record.

9. En la sección Establish a chain of trust, ubica el apartado Another domain registrar (si aplica) y revisa los valores para Domain name, Key tag, Signing algorithm type, Digest algorithm type, Digest y DS record.

Configura DNSSEC en Cloudflare

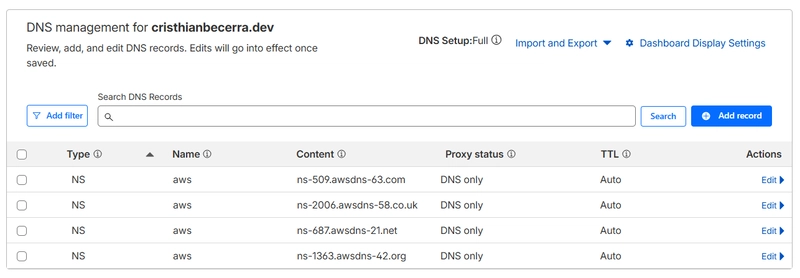

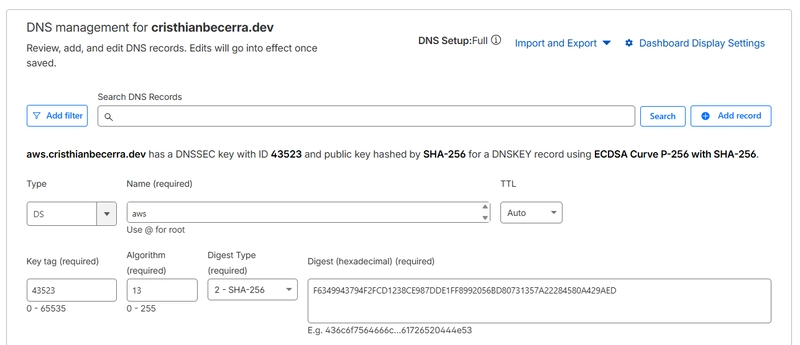

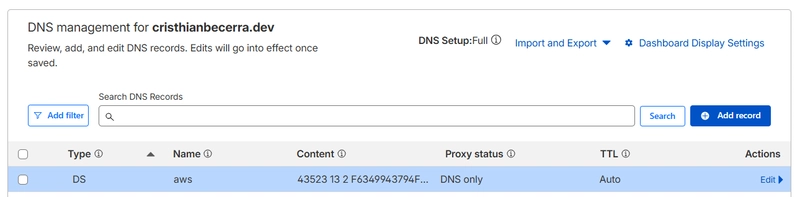

1. En Cloudflare, abre el listado de Records del dominio correspondiente y selecciona Add record.

2. Selecciona el tipo de record DS.

- En el campo Name, ingresa el subdominio necesario para completar el Domain name, o utiliza @ para el dominio raíz.

- Completa los valores correspondientes para Key tag, Signing algorithm type, Digest algorithm type y Digest, utilizando la información obtenida desde Route 53.

3. Guarda el registro.

El contenido del registro DS debe ser idéntico al valor del DS Record generado en Route 53.

Con esto se completa la confianza entre Amazon Route 53 y Cloudflare.

A continuación, estableceremos la confianza entre Cloudflare y Namecheap.

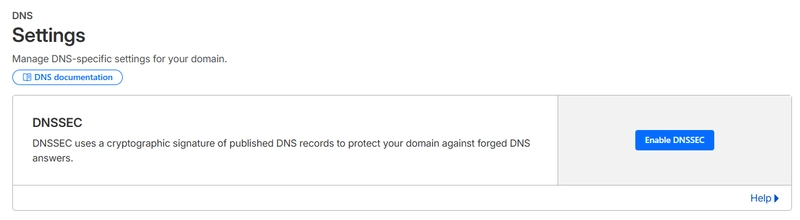

4. En Cloudflare, abre los DNS Settings del dominio correspondiente y selecciona Enable DNSSEC.

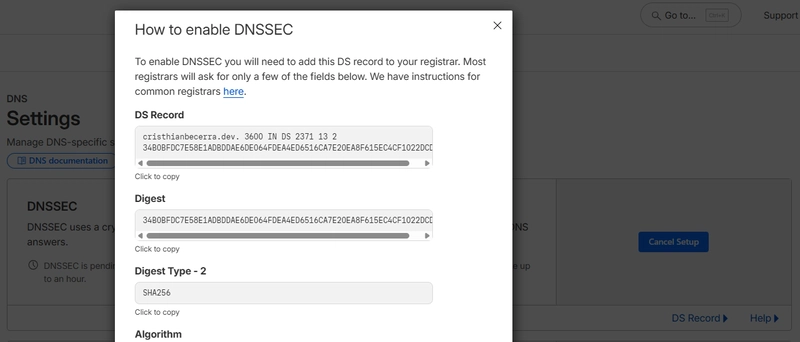

5. En la pestaña How to enable DNSSEC, revisa los valores para DS record, Digest, Digest type, Algorithm y Key tag.

6. Haz clic en Confirm para habilitar DNSSEC.

Configura DNSSEC en Namecheap

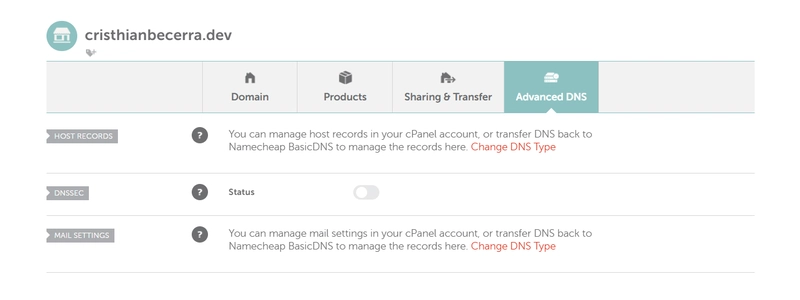

1. En Namecheap, selecciona el dominio correspondiente y dirígete a la pestaña Advanced DNS.

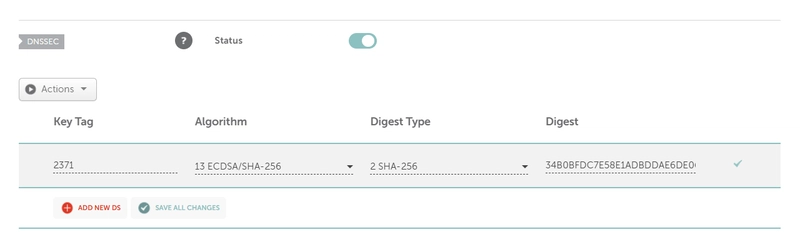

2. En la sección DNSSEC, activa la opción ubicada junto al campo Status para habilitar DNSSEC.

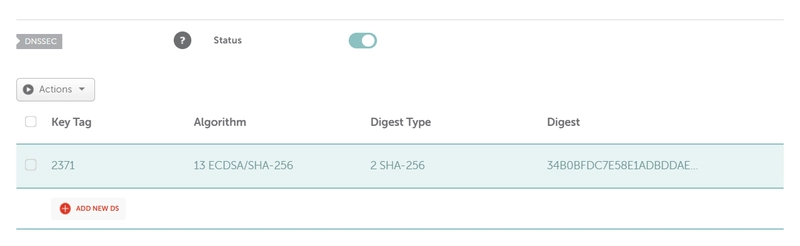

3. Completa el registro DS con los valores de Key tag, Algorithm, Digest Type y Digest obtenidos desde Cloudflare, y guarda los cambios.

El contenido del registro DS debe coincidir con el valor del DS Record de Cloudflare.

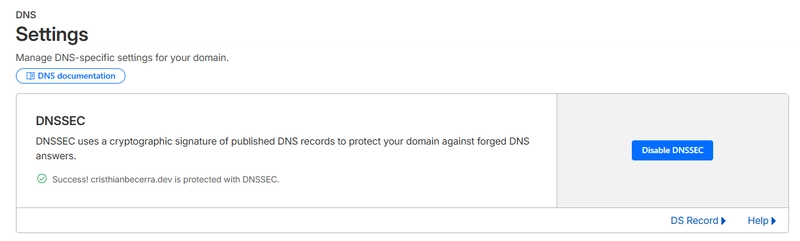

4. En Cloudflare, al revisar nuevamente los DNS Settings del dominio, deberías ver el mensaje: “Success! Your domain is protected with DNSSEC”.

Con esto, se completa la confianza entre Cloudflare y Namecheap. En este punto, toda la cadena de confianza requerida para configurar DNSSEC en tu Hosted Zone de Amazon Route 53 habrá sido establecida exitosamente.

Valida la implementación de DNSSEC

Como último paso, es importante verificar que la configuración de DNSSEC sea completamente funcional. Para ello, puedes utilizar herramientas en línea como:

Estas herramientas permiten ingresar tu dominio y comprobar si DNSSEC está correctamente habilitado y configurado en toda la cadena de confianza.

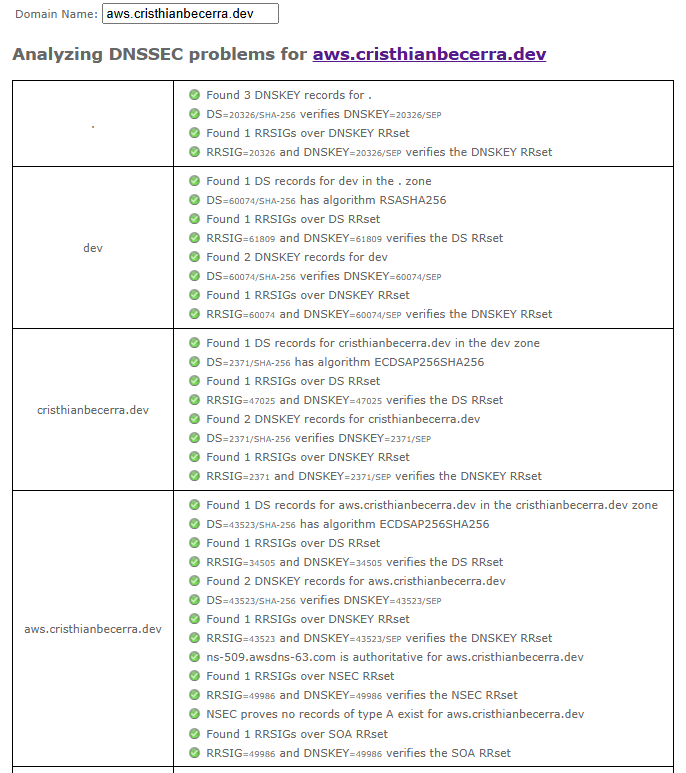

A continuación, estoy compartiendo un análisis de DNSSEC Analyzer con un resultado exitoso, el cual demuestra una correcta configuración de DNSSEC desde Namecheap, pasando por Cloudflare, hasta Amazon Route 53.

Costo de la Implementación

La implementación de DNSSEC por parte de Amazon Route 53 no tiene costo, y dado que ya contabas con el dominio, el único gasto asociado sería el correspondiente a la Customer Managed Key (CMK) utilizada para generar la Key Signing Key (KSK).💲

Así que solo se te cobrará por el uso de AWS KMS según la forma en que utilices las claves requeridas para la firma DNSSEC de tus zonas alojadas.

Es importante mencionar que una CMK puede reutilizarse para la firma de múltiples dominios, lo que contribuiría a optimizar costos.

Para más información y detalles específicos sobre los precios, consulta la página de precios de AWS Key Management Service, disponible en la sección final de recursos oficiales.

Lecciones Aprendidas

Si bien la solución es sencilla de implementar y de bajo costo en la factura de AWS, debes tener en cuenta la posible complejidad operativa en entornos donde un dominio utiliza múltiples proveedores de DNS, ya que mantener sincronizadas las claves y los registros DS puede volverse un proceso complejo y, por ende, propenso a errores. 🧐

En otras palabras, DNSSEC conlleva un costo operativo que no necesariamente es económico, pues implica mantenimiento y responsabilidad continua, rotación de claves, verificación periódica y la posible actualización de automatizaciones o scripts CI/CD relacionados con la infraestructura DNS.

Por otro lado, es importante recordar que DNSSEC garantiza autenticidad e integridad, pero no protege contra todos los tipos de ataques. Amenazas como la filtración de datos DNS o la privacidad del usuario requieren el uso de protocolos como DNS-over-HTTPS (DoH) o DNS-over-TLS (DoT).

Finalmente, en mi experiencia, algo común que puede ocurrir es que, aun después de haber configurado correctamente toda la cadena de confianza para implementar DNSSEC, el DNSSEC Analyzer continúe mostrando errores. Esto puede deberse a que algunos registros aún no se han propagado completamente, proceso que puede tardar varias horas.

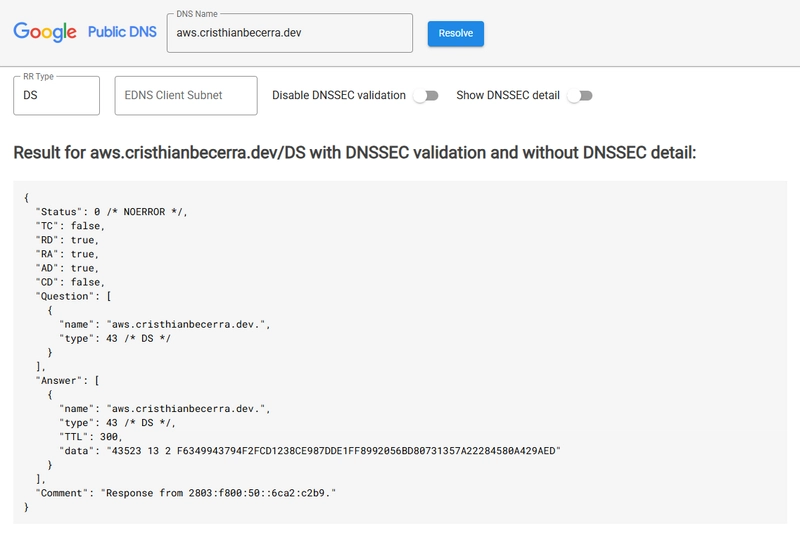

Para verificarlo, accede a dns.google y consulta el registro DS de tu dominio. Revisa la data de la respuesta y confirma que coincida con el registro DS de Route 53; si no coincide, la propagación aún no ha finalizado. ⌛

Conclusión

De manera sencilla y con un costo reducido —aunque sin dejar de considerar los posibles costos operativos—, la implementación de DNSSEC fortalece la infraestructura de la web al ofrecer un sistema de nombres de dominio más seguro y confiable, reduciendo significativamente el riesgo de ataques o modificaciones no autorizadas a las respuestas a consultas DNS durante su transmisión. 🥳

Qué sigue

En la siguiente sección encontrarás los recursos y documentos oficiales de los servicios mencionados, junto con algunos puntos de interés relacionados con los temas tratados, por si deseas seguir aprendiendo o profundizar para evaluar si realmente aplican a tu caso de uso.

Te invito también a realizar esta implementación en tu propia cuenta de AWS. Recuerda que, si aún no cuentas con un dominio propio, puedes adquirir uno en Namecheap, ya que comprar un Domain Name ahí es, bueno… cheap jaja. Cuéntame en los comentarios qué te pareció esta guía o si descubriste algo interesante durante tu implementación. ✍🏻

Recursos oficiales